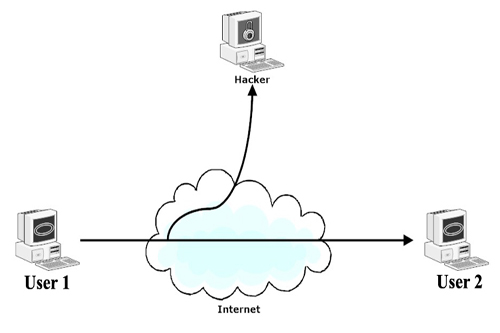

حمله غیرفعال یا passive attack، هکرها سیستم و راه های ارتباطی شبکه را مورد بررسی قرار می دهند. در این روش، هکرها سعی خواهند کرد تا آنجا که می تواند اطلاعات جمع آوری کند تا در حمله های بعدی به سیستم استفاده کند. مثل نصب keylogger، که هکر منتظر وارد کردن اطلاعات کاربر می باشد. پس از ورد کاربر، اطلاعات آن ذخیره و برای مرحله بعدی حمله استفاده می شود.

دو مورد رایج حملات غیرفعال وجود دارد:

- تجزیه و تحلیل ترافیک (استراق سمع)، که تمامی کانال های ارتباطی برای جمع آوری اطلاعات مورد کنترل قرار می گیرد.

- انتشار متن یا پیام، که با ارسال یک متن در ایمیل یا موبایل اقدام به جمع آوری اطلاعات می کند.

یک نوع دیگری از حملات غیرفعال وجود به اسم “شناسایی غیرفعال”. هکر تلاش می کند اطلاعات را بدون ارسال هرگونه ترافیک به سرور هدف بدست بیاورد. مثل مرور مطالب وب سایت و یا اطلاعات تماس. شناسایی حمله های غیرفعال به دلیل عدم تغییر فایل های سیستم بسیار دشوار و سخت می باشد.

با این حال، می توان اقدامات محافظتی را برای جلوگیری از وقع آن انجام داد:

- استفاده از روش های رمزگذاری برای مخلوط کردن پیام ها. این کار باعث ناخوانا شدن اطلاعات برای سایرین می شود. که در این حالت می توان دو نوع رمز گذاری را اجرا کرد. ۱) رمز های متقارن یعنی داشتن رمزهای یکسان در مبدا و مقصد و ۲) رمزگذاری کلید عمومی یا همان ssl.

- خودداری از ارسال اطلاعات حساس به صورت عمومی.

حمله های منفعلانه با فرض دسترسی کامل به اطلاعات

در این نوع حمله، هکر تمامی اجازه های لازم را برای دسترسی به اطلاعات را دارد.به دلیل اینکه: ۱) هکر تمامی رمزها را شناسایی کرده است و یا ۲) فایلی از طرف کاربر که حاوی کدهای مخرب بوده، روی وب سایت اپلود شده است. این حمله از کلمات موقعیت یابی (کدهای باینری) جهت نفوذ استفاده می کند.

با استفاده از کلید واژه خاص در یک فایل، هکر امکان شناسایی فایل های مربوطه را دارد. بطور مثال، یک توالی باینری (۰۱۰۰۱۰۱۰) به هکر نشان می دهد که در فایل های شماره ۲، ۵ و ۷ کلید واژه خاص (K) مورد استفاده قرار گرفته است. این کدهای باینری که به دو بخش صفر و یک تقسیم می شوند، هرکدام وظیفه خاصی را برعهده دارند. کدهای بخش صفر، رابطه میان کلید واژه خاص با فایل را نمایش می دهد. در حالی که، کدهای بخش یک، انطباق کلید واژه با رمز های فایل را نمایان می سازد.

حمله های غیرفعال پیشرفته بدون داشتن رمز و شناسه های فایل ها

در این حمله، هکر تلاش می کند بدون داشتن شناسه پرونده و فایل ها به فایل های پایگاه داده نفوذ کند. در اینجا به انجام پردازش ها یبیشتری نیاز داریم. وظیفه اصلی در این پردازش، پیدا کردن کلید واژه خاص می باشد. که به دو روش می توان کلید واژه خاص را پیدا کرد. ۱) استراتژی شمارش، مشخص کردن تعداد فایل های که مورد حمله قرار گرفته اند. ۲) مسیر شمارش، مشخص کردن مسیر طی شده جهت دسترسی به فایل ها.